Business E-Mail Compromise(BEC)-Angriffe haben in den letzten Jahren zahlenmäßig zugenommen und werden von ihrer relativen Erfolgsrate angetrieben – verglichen mit anderen finanziell motivierten Angriffen. Sie scheinen recht einfach zu sein: Der Angreifer sendet dem ausgesuchten Opfer, das für gewöhnlich ein Mitglied des Finanzteams ist, eine E-Mail und fordert es dazu auf, Geld auf ein Konto zu überweisen, welches vom Angreifer kontrolliert wird. Warum aber lässt sich das Opfer darauf ein? Nun ja, der Angreifer hat schon recht viel Zeit und Mühe in die Gestaltung des Angriffs investiert. Er nutzt diverse Social-Engineering-Taktiken, um ein Gefühl der Dringlichkeit zu erzeugen. Er hat das Zielunternehmen erforscht, kennt die Dienstwege, und es sieht so aus, als käme E-Mail von einem Mitglied der Geschäftsleitung (oftmals dem CEO); daher auch die alternativen Namen für diese Art des Angriffs: CEO-Betrug oder Imposter E-mails.

Durch Imposter E-mails erzielen Cyber-Kriminelle erhebliche Erträge

Die Erkennung von Imposter E-mails ist eine große Herausforderung für Anbieter von E-Mail-Sicherheit

Der Erfolg dieser Angriffe beruht auf der Einfachheit der E-Mail, die gesendet wird. Sie enthält keine Malware, keine Anhänge und keine Links: alles traditionelle Zeichen einer E-Mail, die eine gewisse Bedrohung darstellt. Betrügerische E-Mail-Angriffe werden typischerweise in niedrigem Volumen und zielgerichtet ausgeführt, wodurch sich die meisten Verteidigungsmöglichkeiten auf Basis traditioneller Erkennungsmethoden als nutzlos erweisen. Der Angreifer sichert sich maximalen Erfolg, indem er jede E-Mail individuell verfasst, um den Ziel-Empfänger anzusprechen und maximale Erfolgschancen sicherzustellen. Wenn Sie all diese Charakteristika kombinieren, haben Sie eine E-Mail-Bedrohung, die seinesgleichen sucht, wodurch Imposter E-mails sehr schwer zu entdecken sind.

Das Erkennen von Imposter E-mails ist für Benutzer eine schwierige Herausforderung

Wenn Ihre E-Mail-Sicherheits-Infrastruktur den Angriff nicht entdeckt und blockiert, was können Sie dann tun? Es handelt sich ja ganz klar nicht um Malware, so dass Ihre letzte technologische Verteidigungslinie, der Endpunktschutz, dies nicht entdecken wird.

Kommen wir also zum ahnungslosen Empfänger im Finanzteam. Er hat soeben eine E-Mail vom CEO erhalten, der ihn auffordert, Geld an einen Geschäftspartner zu überweisen, damit dieser eine dringend benötigte Dienstleistung oder ein Produkt liefern kann, und er soll es JETZT tun. Wie viel Zeit sollte dieser Empfänger damit verbringen, zu entscheiden, ob die E-Mail eine Bedrohung ist oder nicht? Welches Maß an Schulung ist ausreichend? Und wie sehr kann sich ein Unternehmen realistischerweise auf nicht-technische Benutzer verlassen?

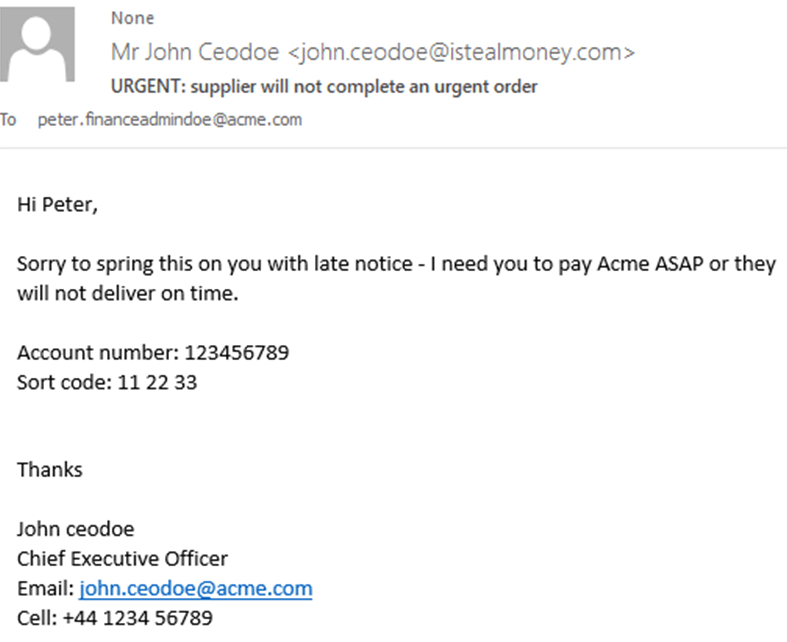

Manche Imposter E-mails nutzen Techniken, die der Empfänger leichter erkennen kann als andere. E-Mails enthalten diverse Felder, die angezeigt werden und manipuliert sein können, wie z. B. der Name im Feld „Von“, der in „Antworten an“ oder die Adresse des Absenders. Einige einfache Angriffe geben vor, die E-Mail käme CEO. Es handelt sich jedoch um eine externe E-Mail-Adresse, die keinen Bezug zum Unternehmen hat. Dies kann problemlos festgestellt werden, indem man überprüft, ob die tatsächliche E-Mail-Adresse des Absenders mit der E-Mail-Adresse des CEO übereinstimmt, statt sich auf das Feld „Von“ zu verlassen.

Mehr Schwierigkeiten bereitet es, Doppelgänger-Domains aufzuspüren. Diese Angriffe erfordern etwas mehr Mühe seitens des Angreifers, der eine E-Mail-Domain anmeldet, die sich genauso anhört wie die des Zielunternehmens. Sie klingt genauso und kann sich durch ein Zeichen unterscheiden, welches ersetzt, weggelassen oder hinzugefügt wurde. Der Name des CEO wird dann genutzt, um eine legitime E-Mail-Adresse auf dieser Domain zu erstellen. Im Ergebnis sind dann alle Felder gültig, und der Name sowie die E-Mail-Adresse des Absenders stimmen überein. Wenn man sich das aber genauer anschaut, gehören diese zu einer Domain, die der des Unternehmens des Empfängers lediglich ähnelt.

Das Problem lösen und die Produktivität von Benutzern gewährleisten

Alle Empfehlungen hinsichtlich Informationssicherheit beginnen mit dem Vorschlag einer tiefgreifenden Verteidigungsstrategie, und beim Schutz vor der Bedrohung seitens Imposter E-mails ist es genauso. Sie sollten sich sowohl technologiebasierte als auch nicht-technologiebasierte Verteidigungsmöglichkeiten ansehen. Die Schulung der Benutzer ist ein wesentlicher Punkt. Verlassen Sie sich jedoch nicht allein auf diese Vorgehensweise, denn sie wirkt sich auf die Produktivität der Benutzer aus, da diese Zeit damit verbringen, herauszufinden, ob eine E-Mail eine Bedrohung darstellt oder nicht. Stellen Sie sich eine Situation vor, in welcher der Benutzer alle Spam-Nachrichten selbst verarbeiten muss. Die meisten Unternehmen und Benutzer empfinden dies als unzumutbar.

Ähnlich wie beim Spam müssen Sie hier die besten technologiebasierten Lösungen übernehmen, um zu verhindern, dass diese E-Mails Ihre Benutzer erreichen. Standardbasierte Ansätze wie das Sender Policy Framework können hilfreich sein, haben jedoch Nachteile und finden keine breite Anwendung.

Sie benötigen eine Nachweismöglichkeit von Betrugsfällen, die in die bestehende E-Mail-Sicherheit voll integriert ist. Diese sollte alle E-Mail-Felder untersuchen, die auf eine Manipulation hinweisen könnten. Untersucht werden sollten u. a. die Betreffzeile und der Textkörper, um verräterische Social-Engineering-Hinweise aufzuspüren, die E-Mail-Domain des Absenders, um festzustellen, ob eine weitgehende Übereinstimmung mit der unternehmenseigenen Domain besteht, sowie Zeichen dahingehend, ob eine externe E-Mail versucht, wie eine interne auszusehen. Außerdem sollte die Eingabe einer Liste jener Benutzer, deren Adressen ein Angreifer zu manipulieren versuchen könnte, ermöglicht werden. Wenn die Ergebnisse aus all diesen Tests miteinander korreliert werden, sollte die Nachweismöglichkeit für Betrugsfälle die Wahrscheinlichkeit bestimmen können, dass ein Angriff gestartet wurde, und E-Mails je nach Bedarf und auf Basis dieser Wahrscheinlichkeit unter Quarantäne stellen bzw. markieren.

Sie möchten mehr über cloudbasierte E-Mail-Sicherheit erfahren? Kontaktieren Sie uns hier.