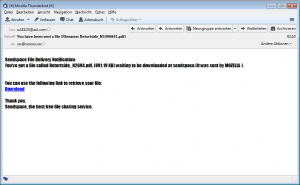

In der vergangenen Woche erreichte die Eleven Server eine massive Welle von E-Mails, denen anscheinend der Anhang, also die Schadsoftware, fehlte. Im Betreff wurde zumindest deutlich auf ein PDF-Dokument hingewiesen: „You have been sent a file (Filename: Laura_N752972.pdf)“. Manchmal vergessen sogar die Trojaner- und Viren-Versender ihre Dateianhänge.

Entgegen der ersten Annahme war hier jedoch kein PDF-Anhang vorgesehen. Stattdessen enthielten die E-Mails einen angeblichen Link zum Download, der jedoch zu einer anderen Website führte.

Weiterleitung über zwei Links zur Schadsoftware

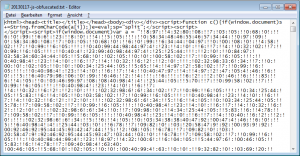

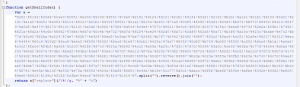

Folgte man diesem Link, so gelangte man zu einer, für Schadsoftware beinahe üblichen Website, die nur den Text „Please Wait, forward“ enthielt. Im Hintergrund wurde der Besucher schon auf die nächste Seite verwiesen, welche einen PHP-Anteil und JavaScript enthielt. Der JavaScript-Anteil konnte zur Untersuchung heruntergeladen werden. Er war zum großen Teil verschleiert und in eine Zeile gepresst, möglicherweise um eine Untersuchung zu erschweren.

Nach Entfernen der JavaScript Code Obfuscation erhält man ein lesbares Script, was die Absichten der Versender aufdeckt.

Plugin Detection sucht nach angreifbaren Programmen

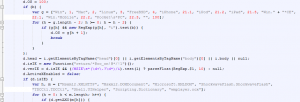

Die nun lesbare Datei gliedert sich in mehrere Abschnitte. Als erstes wird eine Reihe von Funktionen definiert, die später benötigt werden. Nachdem potenzielle Sicherheitslücken im Browser oder dessen Plugins erkannt wurden, wird versucht, aus der abgesicherten Umgebung des Browsers mittels Exploits auszubrechen. Anschließend wird sogenannter Shell-Code ausgeführt, der meist die kompletten Ausführungsrechte des angemeldeten Benutzers besitzt.

In unserem Fall wird unter anderem nach verschiedenen Microsoft-Hilfediensten gesucht. Weiter unten wird nach Java-Versionen gesucht, die zurzeit gerade aufgrund immer neuer Sicherheitslücken im Gespräch sind. Das BSI riet bis vor Kurzem noch von der Nutzung von Java ab (https://www.bsi.bund.de/ContentBSI/Presse/Pressemitteilungen/Presse2013/Krit_Schwachstelle_Java-7-10_11012013.html). Inzwischen empfiehlt es, die Software zu updaten – was selbstverständlich sein sollte. Am Ende der Datei befindet sich ein kurzer Abschnitt mit dem Shell-Code. Die Funktion ist nicht erkennbar, da er compiliert ist.

Schadsoftwareanalyse mit Wepawet

Um die Analyse zu vereinfachen, lassen wir die gefundene letzte URL durch den Dienst wepawet (http://wepawet.cs.ucsb.edu/) untersuchen. Zusätzlich suchen wir nach „PluginDetect version: 0.7.9“. Allein ist diese Software noch nicht gefährlich. Sie wird jedoch häufig zusammen mit dem Blackhole Exploit Kit verwendet. Eine komplette Analyse der Datei (einer Version) findet sich außerdem unter: http://malwaremustdie.blogspot.de/2012/11/plugindetect-079-payloads-of-blackhole.html