Es ist nichts Neues: Spammer und Malware-Versender lieben aktuelle Ereignisse, die ein großes öffentliches Interesse auf sich ziehen. Nur zu gern nutzen sie diese als Aufhänger für ihre Kampagnen. Da trifft es sich gut, dass am Montag dieser Woche die Nummer drei in der britischen Thronfolge geboren wurde – ein Ereignis, das tagelang Nachrichten auf der ganzen Welt dominierte.

Ein Geschenk für die britische Monarchie – und für Cyberkriminelle: Seit Dienstag, 23. Juli, registriert das Eleven Research-Team Drive-by-Malware-Kampagnen zum Thema “Royal Baby”. Bislang konnten acht unterschiedliche Wellen beobachtet werden.

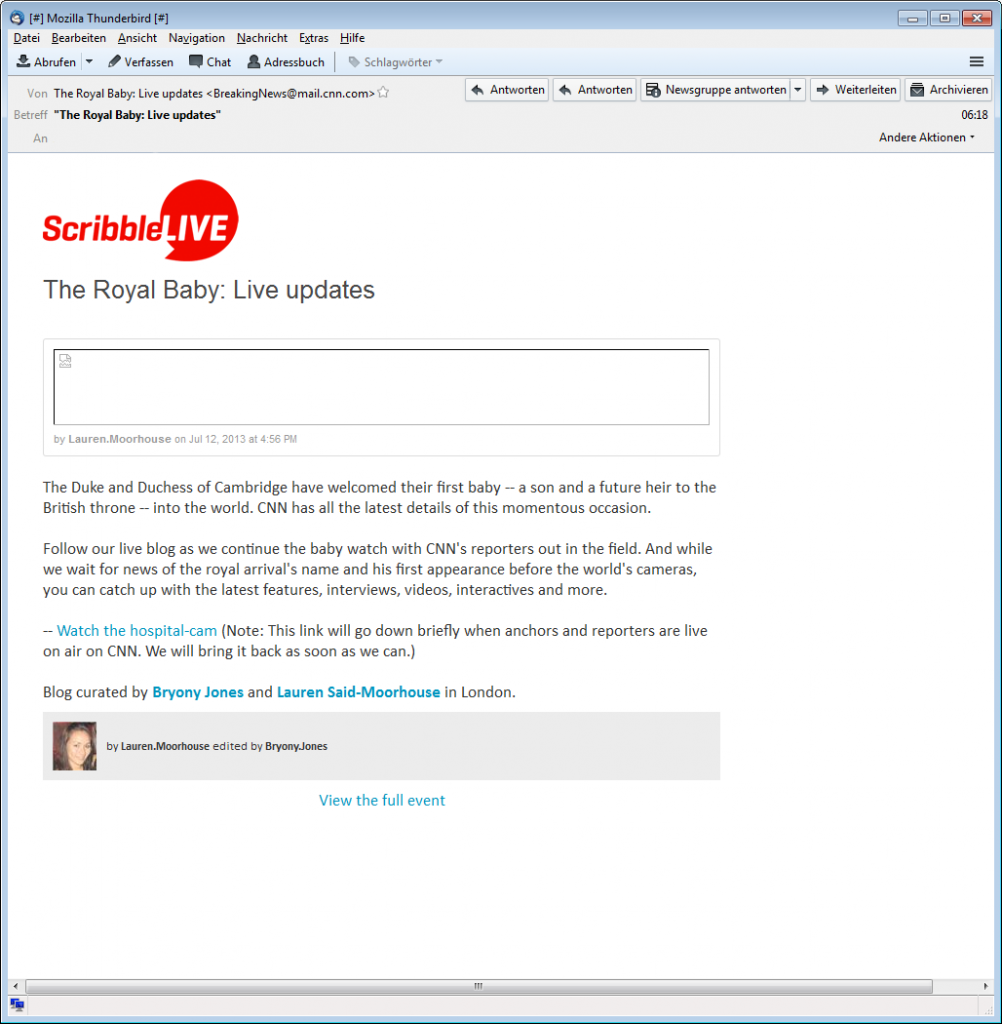

Die E-Mails mit dem Betreff “The Royal Baby: Live updates” sind ähnlich gestaltet, wie vor einigen Monaten vergleichbare Kampagnen zu Ereignissen wie der Papstwahl und der Zypernkrise (“CNN Breaking News”) – hier wurde mit vermeintlich exklusivem Bild- und Video-Material gelockt, das letztlich zu gefährlicher Malware führte.

Das ist auch diesmal der Fall. So sollte eine Live-Cam vom Krankenhaus Neugierige locken:

Drei Stufen zur Malware

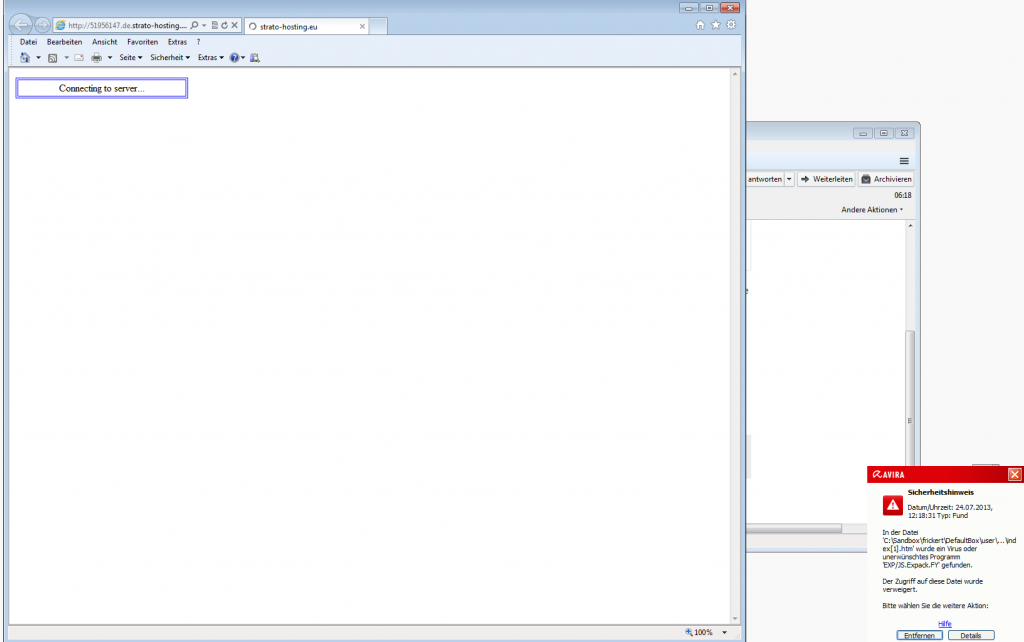

Klickt der Empfänger auf einen der in den E-Mails enthaltenen Links, gelangt er statt zu exklusiven Videos oder einer Live-Kamera zu einer relativ schlecht gepflegten Website:

Sieht man sich den dahinterliegenden Quellcode an, finden sich in einem Unterverzeichnis drei Links, die zu Malware-verseuchten Seiten führen.

Enthaltener Quellcode, der zu drei weiteren Seiten führt

Das Script “<turncoat.js>” sorgt dafür, dass im Hintergrund ein Javascriptcode ausgeführt wird, der letztlich zum Blackhole Exploit Kit führt. Der Nutzer merkt hiervon nichts, ihm wird in der Zwischenzeit hingegen Folgendes angezeigt: “Connecting to server…” – während er geduldig wartet, wird er zu den gefährlichen Scripten weitergeleitet.

Als das Eleven Research-Team versuchte, dem dritten Link (mit enthaltenem Javascript “furlong.js”) zu folgen, war die Unterseite auf nphscards.com bereits nicht mehr aufrufbar und offenbar vom Hoster gesperrt worden – der Aufruf der URL brachte die Fehlmeldung “FEHLER 502: Bad Gateway.” Die Top-Level-Domain nphscards.com enthielt eine Weiterleitung zur MSNBC.News.

Alle (nicht sichtbaren) Weiterleitungen führen offenbar zu Websites, die das Blackhole Exploit Kit enthalten und den Rechner des Nutzers unbemerkt infizieren. Das Blackhole Exploit Kit hat sich in letzter Zeit zu einem „Liebling“ der Cyberkriminellen entwickelt: Es scannt das System des Empfängers und ist dann in der Lage, genau die Schadsoftware herunterzuladen, die zum Zielsystem am besten passt.

Neues Botnet in Südamerika?

Die Kampagnen endeten bereits wieder am 24. Juli und sind ein gutes Beispiel für einen wesentlichen Trend dieses Jahres: Real-Time-Spam. Dabei werden tagesaktuelle Ereignisse unmittelbar am Tag des Ereignisses selbst ausgenutzt und die Kampagne kurze Zeit später, wenn die Nachricht nicht mehr „Breaking News“ ist, wieder beendet. Damit wird Aktualität vorgetäuscht und können Empfänger geködert werden, die von dem Ereignis womöglich noch nichts gehört haben. Auf besonders perfide Weise kam diese Taktik bei den Anschlägen von Boston zur Anwendung.

Knapp ein Drittel der E-Mails kommen aus den USA, gefolgt von Indien und dem Iran, Peru und Chile. Da insbesondere Peru und Chile bisher als Herkunftsländer für Spam weitgehend unauffällig waren, könnte diese Tatsache Anlass zu Spekulationen geben: Könnte es möglicherweise ein neues Botnet in Südamerika geben?